BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%Actualmente, la cadena de bloques y la tecnología de contabilidad distribuida (DLT) han crecido considerablemente y se utilizan ampliamente en una variedad de escenarios debido a su capacidad para brindar transparencia, redundancia y responsabilidad. En el caso de las cadenas de bloques, dichas características se proporcionan a través de criptografía de clave pública y funciones hash. Sin embargo, con el rápido desarrollo de la computación cuántica, el algoritmo basado en Grover y Shor (Grover y Shor) representa una amenaza importante para la criptografía de clave pública y las funciones hash, lo que nos obliga a rediseñar los cifrados de cadena de bloques con un sistema de resistencia cuántica para resistir posibles ataques cuánticos.

En base a esto, necesitamos estudiar el estado del arte de los sistemas criptográficos post-cuánticos, y cómo aplicarlos a blockchain y DLT, así como los sistemas blockchain en la era post-cuántica y los principales desafíos que enfrentan. . Este capítulo presenta principalmente las características técnicas de la criptografía blockchain actual, compara y analiza el rendimiento de seguridad del sistema de clave pública y la función hash frente a ataques cuánticos, y analiza las características ideales del plan de blockchain poscuántico y el esquema de blockchain poscuántico. .

La cadena de bloques puede proporcionar una comunicación segura, privacidad de datos, elasticidad y transparencia.Basado en el algoritmo hash y la estructura de datos de la cadena de bloques, se forma un libro mayor distribuido, lo que permite que la información se comparta entre pares en un entorno de confianza. Los usuarios del sistema blockchain interactúan de forma segura a través de la tecnología de encriptación de clave pública/asimétrica y las funciones hash, que son cruciales para la autenticación del usuario y las transacciones seguras.

Alerta de ballenas: dirección desconocida transfirió 74 000 ETH a Huobi: noticias del 7 de septiembre, según datos de Whale Alert, a las 11:49 del 7 de septiembre, hora de Beijing, se transfirieron 73 840 ETH (con un valor aproximado de 111 millones de dólares estadounidenses) de una billetera desconocida Transferir a Huobi. [2022/9/7 13:14:09]

Hoy, con el rápido desarrollo de las computadoras cuánticas, la tecnología de la información cuántica representa una amenaza importante para los criptosistemas de clave pública y las funciones hash.

Para los criptosistemas de clave pública, los ataques cuánticos afectan a los algoritmos de clave pública más populares, incluidos RSA (Rivest, Shamir, Adleman), ECDSA (Algoritmo de firma digital de curva elíptica), ECDH (Curva elíptica Diffie-Hellman) o DSA (Firma digital). algoritmo), etc., se pueden romper en tiempo polinomial usando el algoritmo de Shor.

Además, las computadoras cuánticas pueden usar el algoritmo de Grover para acelerar la generación de hashes, recreando así toda la cadena de bloques; al mismo tiempo, el algoritmo de Grover puede usarse para detectar colisiones de hash, mientras reemplaza la estructura de datos de bloque en la cadena de bloques, mientras conservando su integridad sexual.

2.1 Seguridad de clave pública de blockchain

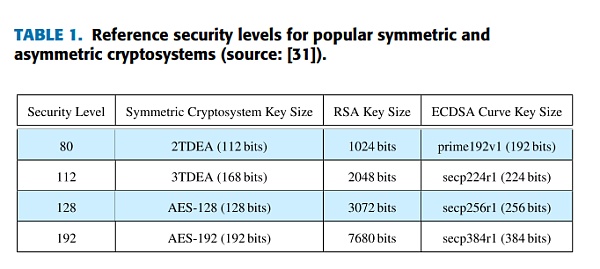

Por lo general, utilizamos el nivel de bits de seguridad para evaluar la solidez del criptosistema de clave pública frente a los ataques informáticos clásicos. Este nivel se define como la cantidad de trabajo requerido para que una computadora clásica realice un ataque de fuerza bruta. La Tabla 1 enumera los niveles de seguridad de algunos de los criptosistemas simétricos y asimétricos más comunes.

La mina principal ET del token de gobierno ETHST de la moneda de poder de cómputo estándar de Ethereum está en línea: según las noticias oficiales, la mina principal ET del token de gobierno del proyecto ETHST de la moneda de poder de cómputo estándar de Ethereum está en línea, y la producción diaria de ET es 3.5 veces. en el bono de mina MDEX Head. El precio de ET también ha aumentado desde el precio inicial de 0,01U hasta un máximo de 0,85U.

Las monedas de potencia informática ETHST se venderán en 10 fases, con una potencia informática total de 500 000 MH/S. Xiaojingku proporcionará el alojamiento Spark Mining Pool. Los usuarios pueden consultar la información de minería de la máquina minera en cualquier momento y monitorear los datos mineros ETHST en tiempo real.

El próximo número saldrá a la venta el 10 de mayo Métodos de participación: billetera codebank, billetera Huobi, billetera TP. Vea el anuncio en el sitio web oficial para más detalles. [2021/5/8 21:38:52]

Aunque todavía no existen computadoras cuánticas muy poderosas, en los próximos 20 años, las computadoras cuánticas podrán romper fácilmente el fuerte sistema de criptografía de clave pública actual. De hecho, organizaciones como la NSA han advertido sobre el impacto de la computación cuántica en los productos de TI y han sugerido aumentar el nivel de seguridad ECC (Criptografía de curva elíptica) de algunos conjuntos de cifrado.

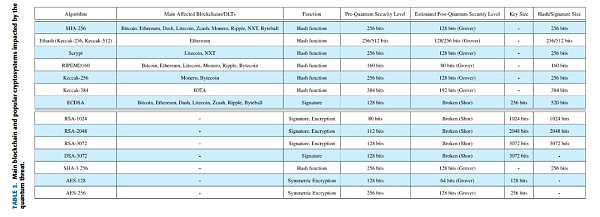

La Tabla 2 enumera las principales características de los criptosistemas de clave pública más relevantes afectados por amenazas cuánticas y otros criptosistemas relacionados que se verían comprometidos o gravemente afectados por ataques cuánticos relacionados con los algoritmos de Shor y Grover.

El legendario grupo de hip-hop Wu Tang Clan lanzó NFT en la plataforma Rarible: El 6 de marzo, el legendario grupo de hip-hop Wu Tang Clan (Wudang Gang) lanzó NFT en la plataforma Rarible.

Formado en 1991, Wu Tang Clan es conocido como uno de los grupos de hip-hop más influyentes de la historia. [2021/3/6 18:20:38]

2.2 Seguridad de la función hash

A diferencia de la criptografía de clave pública, se cree que las funciones hash convencionales son resistentes a los ataques cuánticos, ya que parece poco probable desarrollar algoritmos cuánticos para problemas NP-difíciles. Aunque los académicos han propuesto recientemente nuevas funciones hash para resistir los ataques cuánticos, generalmente se recomienda aumentar el tamaño de salida de las funciones hash tradicionales. Esta propuesta está relacionada con los ataques cuánticos, acelerando los ataques de fuerza bruta por un factor cuadrático a través del algoritmo de Grover.

2.3 Plan blockchain poscuántico

En la actualidad, muchos proyectos han llevado a cabo investigaciones sobre el plan blockchain poscuántico, incluido el NIST. Bitcoin post-quantum es una importante bifurcación experimental que utiliza un esquema de firma digital post-quantum. El otro es Ethereum 3.0, que planea incluir componentes de resistencia cuántica como zk-STARK (pruebas simplificadas de conocimiento cero totalmente transparentes). Otras plataformas de cadenas de bloques, como Abelian, proponen criptografía poscuántica basada en celosías para evitar ataques cuánticos, mientras que algunas cadenas de bloques, como Corda, están experimentando con algoritmos poscuánticos como SPHINCS.

2.4 Características ideales de las soluciones post-cuánticas de Blockchain

Para ser eficiente, un criptosistema poscuántico deberá proporcionar las siguientes funciones principales a la cadena de bloques:

Pequeña clave secreta. Idealmente, los dispositivos que interactúan con la cadena de bloques necesitan utilizar pequeñas claves públicas y privadas para reducir el espacio de almacenamiento requerido. Además, las claves pequeñas implican operaciones computacionales menos complejas de administrar. Esto es especialmente importante para las cadenas de bloques que requieren interacción con los dispositivos finales de Internet de las cosas (IoT), que a menudo tienen un almacenamiento y una potencia de cálculo limitados. Cabe señalar que, al igual que otras tecnologías emergentes como el aprendizaje profundo, IoT ha experimentado un crecimiento significativo en los últimos años, pero los dispositivos IoT aún enfrentan algunos desafíos importantes, principalmente relacionados con problemas de seguridad, que limitan su uso conjunto con blockchain y su adopción generalizada.

Pequeñas longitudes de firma y hash. Las cadenas de bloques esencialmente almacenan transacciones de datos, incluidas las firmas de los usuarios y los hashes de datos/bloques. Por lo tanto, si la longitud de la firma/hash aumenta, el tamaño de la cadena de bloques también aumentará.

Ejecutar rápidamente. Las soluciones poscuánticas deben ser lo más rápidas posible para permitir que la cadena de bloques procese una gran cantidad de transacciones por segundo. Además, la ejecución rápida generalmente implica una baja complejidad computacional, lo que es necesario para no excluir los dispositivos con recursos limitados de las transacciones de la cadena de bloques.

Baja complejidad computacional. Esta característica está relacionada con la ejecución rápida, pero debe tenerse en cuenta que la ejecución rápida con algún hardware no implica simplicidad computacional para los criptosistemas poscuánticos. Por ejemplo, ciertos esquemas pueden ejecutarse rápidamente en un microprocesador Intel utilizando el conjunto de instrucciones Advanced Vector Extensions (AVX2), pero el mismo esquema puede considerarse lento cuando se ejecuta en un microcontrolador basado en ARM. Por lo tanto, es necesario encontrar un compromiso entre la complejidad computacional, el tiempo de ejecución y los dispositivos de hardware soportados.

Bajo consumo de energía. Algunas aplicaciones de blockchain, como Bitcoin, se consideran hambrientas de energía, principalmente debido al consumo de energía necesario para ejecutar sus protocolos de consenso. Existen otros factores que afectan el consumo de energía, como el hardware utilizado, la cantidad de transacciones de comunicación realizadas y los esquemas de seguridad implementados, que pueden consumir cantidades significativas de corriente debido a la complejidad de las operaciones realizadas.

Comentario

1. Tiempo polinomial (Polynomial time): En la teoría de la complejidad computacional, significa que el tiempo computacional m(n) de un problema no es mayor que el polinomio múltiplo del tamaño del problema n.

2. Algoritmo de Shor: un algoritmo cuántico común que puede completar la descomposición en factores primos de números enteros grandes en tiempo polinomial.

3. Problema NP (No determinista Polinomial): Se refiere a un problema complejo que no puede determinar si la respuesta se puede encontrar en tiempo polinomial, pero puede verificar si la respuesta es correcta en tiempo polinomial. Los problemas de NP incluyen problemas de subgráficos completos, problemas de coloreado de gráficos, problemas de viajante de comercio (TSP), etc.

4. zk-SNARKs: se refiere a pruebas simplificadas no interactivas de conocimiento cero. Zcash es la primera aplicación generalizada de zk-SNARK.

5. zk-STARK: se refiere a pruebas de conocimiento cero simplificadas y totalmente transparentes. Los zk-STARK no requieren una configuración confiable inicial (la letra "T" significa transparencia), los zk-STARK se crearon como una versión alternativa del protocolo zk-SNARK y se consideran una implementación más rápida y conveniente de la tecnología Way.

Tags:

El artículo es una contribución del análisis de blockchain de Niu Qi.

Anurag Lal se desempeñó como director de la Fuerza de Tarea Nacional de Banda Ancha durante la presidencia de Obama. Actualmente, es el director general de NetSfere.

El artículo es una contribución del análisis de blockchain de Niu Qi.

Actualmente, la cadena de bloques y la tecnología de contabilidad distribuida (DLT) han crecido considerablemente y se utilizan ampliamente en una variedad de escenarios debido a su capacidad para brindar transparenci.

¿Por qué desarrollar estándares de blockchain? ¿Por qué debemos participar activamente en el desarrollo de estándares internacionales de blockchain? ¿Por qué necesita tener el poder del discurso internacional en los e.

Recientemente, un video ha circulado en la comunidad. En solo 39 segundos, la información de la competencia comercial de WSOT se imprime en la mente de cada espectador. Aunque el video es corto.

De desconocido a gradualmente conocido; de tecnología impopular a atención popular, IPFS ha pasado seis años desde su nacimiento en 2014. Al igual que la genial experiencia de su creador Juan Bennett.