BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%Después de varios años de desarrollo, el diseño de la red de criptomonedas se ha vuelto muy maduro, por lo que hay muchos diseños de cadenas múltiples en cada ecología de cadena pública. Hay una relación de protección mutua en este diseño, y esta relación existe ampliamente. Por lo tanto, vamos a desmitificarlo.

Hoy en día, podemos ver que muchas cadenas públicas están utilizando estructuras multicadena, como los proyectos de cadena cruzada Polkadot, COSMOS, como la estructura de fragmentación (vieja hoja de ruta) de Ethereum. Desde un punto de vista de lógica técnica, existen estructuras multicadena en muchas ecologías, siempre que esté involucrado el proceso de comunicación entre diferentes capas y diferentes cadenas (o nodos), se requieren algunos diseños en la estructura multicadena.

En este artículo, veremos una parte muy importante del diseño de cadenas múltiples, la protección mutua de la seguridad.

Protección mutua de la cadena PoW

Plan Bai ha visto algunas soluciones de protección de seguridad en los primeros días. En ese momento, el enfoque de la industria no estaba en la red PoS (Ethereum), y la industria de las criptomonedas aún respetaba mucho la seguridad brindada por PoW. .

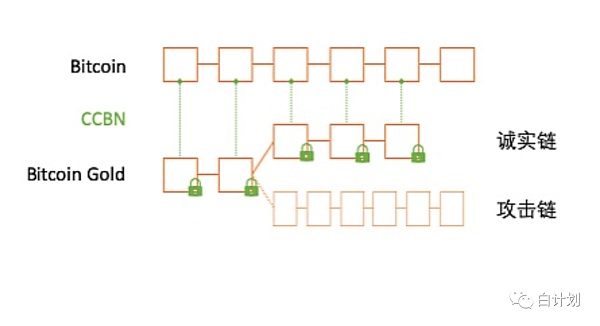

En los últimos años, ha habido muchos ataques a la red PoW. La razón de esto está relacionada con el poder de cómputo de la red PoW. El poder de cómputo también es uno de los factores determinantes en el proceso de consenso de la red PoW. que es lo que llamamos un ataque de potencia de cómputo del 51 %, cuando la potencia de cómputo supera el 51 %, se puede generar una cadena de ataque para reemplazar la cadena más larga original.

Aquí, los atacantes usan potencia informática alquilada o propia para atacar la red, lo cual es muy común en muchas redes cuya potencia informática total no es alta y la potencia informática no está lo suficientemente dispersa. Por ejemplo, la red ETC con el problema del cambio de cliente, y la red BTG con potencia de cómputo insuficiente.

Por lo tanto, ¿podemos pensar en cómo una red PoW con un poder de cómputo muy bajo puede mejorar la seguridad de su propia red sin cambiar la estructura de la red, el algoritmo de consenso o causar bifurcaciones?

Aquí puede elegir la idea de buscar protección. Para una cadena de bloques con poca potencia de cómputo, puede usar una cadena de bloques con alta potencia de cómputo para protección. Es muy simple de entender.La cadena de bloques de bajo poder de cómputo cree que la cadena de bloques de alto poder de cómputo tiene un poder de cómputo suficientemente alto y descentralizado, y tiene mayor seguridad.

La imagen muestra un caso de diseño estructural del uso de la red BTC para proteger la red BTG

Presidente de la Fed: La inflación volverá a niveles más normales: El presidente de la Fed, Jerome Powell, dijo que la economía de EE. UU. pronto se ajustará a un equilibrio entre oferta y demanda y que la inflación volverá a niveles más normales. [2021/7/15 0:52:54]

La seguridad de la cadena de bloques de bajo poder de cómputo no es alta porque es fácil que ocurra el doble gasto de los libros mayores, por lo que si el libro mayor de la cadena de bloques de bajo poder de cómputo se empaqueta en el área de la cadena de bloques de alto poder de cómputo a través de criptografía y protocolos de comunicación. el bloque, hay una prueba justa justo fuera de su propia cadena de bloques, que puede demostrar inversamente si los datos en la cadena de bloques original son correctos.

Esta es la idea de que la cadena de bloques de alto poder de cómputo comparte su seguridad con la cadena de bloques de bajo poder de cómputo, porque la propia cadena de bloques es un sistema de prueba distribuido, siempre que cumpla con la idea de que se puede probar de manera segura, puede convertirse en una prueba. Seguridad, muchas redes que carecen de seguridad o requieren mayor seguridad pueden obtener seguridad a través de esta prueba (como algunas redes de nueva creación).

Además de la cadena PoW que necesita protección debido a la baja potencia informática, en la estructura multicadena hay muchos procesos de "prueba de replicación", por lo que la relación de protección existe ampliamente en el diseño multicadena.

Aquellas estructuras multicadena con relación de protección

¿Por qué hay una estructura multicadena? La razón fundamental sigue siendo confiar en la estructura multicadena para resolver los problemas que una cadena de bloques no puede resolver, es decir, expansión, intercambio de datos, seguridad, etc.

En el diseño de cadenas múltiples, la seguridad sigue siendo el núcleo, porque lo más destacado de la cadena de bloques es resolver el problema del doble gasto.

Muchos de los casos que hemos visto están diseñados como cadenas múltiples, y todos dependen de la seguridad.

Por ejemplo, el diseño que más vemos: moneda ancla, la moneda ancla es un buen diseño para activos líquidos en una red con mayor rendimiento, y la moneda ancla es el resultado de que un solo activo esté protegido por otra cadena.

Este diseño puede no ser obvio porque, por ejemplo, Ethereum no usa la seguridad de la red Bitcoin, pero Bitcoin usa la red Ethereum para aumentar la liquidez de los activos.

Llevemos esta idea más allá y deduzcámosla claramente: cuando la cadena a necesita generar bloques de la cadena b para confirmar si la información en la cadena a es segura o no, la cadena b está protegiendo a la cadena a. En esta estructura, la cadena a también generará sus propios datos, pero los datos en la cadena de bloques de la cadena b tienen la capacidad de probar.

Li Qiwei:: El mayor problema con NFT es su número ilimitado: el fundador de Litecoin, Li Qiwei, tuiteó que el verdadero problema con NFT es que la cantidad de tokens puede ser ilimitada, y el costo de crear estos tokens ilimitados es cero. la obra de arte del mundo real no es de "costo cero", se necesita tiempo y esfuerzo para que un artista cree una obra, es como una prueba de trabajo. Artistas famosos como Picasso solo pudieron producir unos pocos miles de obras de arte en su vida, una limitación que crea escasez que ayuda a mantener alto el valor de estas obras. Dado que el costo de crear un NFT es casi cero, si los artistas acuden en masa al espacio para obtener ganancias, el mercado se verá abrumado por el frenesí, la oferta abrumará a la demanda y los precios eventualmente colapsarán. [2021/2/15 19:48:33]

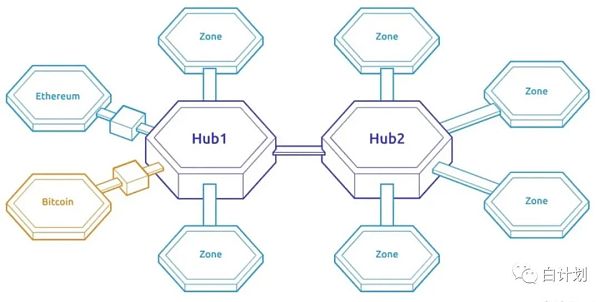

La imagen muestra la estructura multicadena de Polkadot

Para esta estructura, podemos usar la cadena de retransmisión de Polkadot, la cadena de zonas de COSMOS, el puente y el HUB de la solución de cadena cruzada, y también incluir el diseño de la cadena de balizas de Ethereum y la fragmentación, y la cadena lateral de plasma.

Sus características comunes son todas iguales: la cadena de nivel inferior se basa en la cadena de nivel superior para confirmar el libro de cuentas final, y la cadena de nivel inferior necesita la cadena de nivel superior para demostrar que los datos de la cadena son correctos.

Cuando su propia cadena tiene un consenso, su propia cadena puede funcionar de manera segura e independiente, y cuando necesita obtener algunas pruebas, puede obtener la información correcta de la cadena superior.

Estructura de protección de seguridad del relé de cadena cruzada

El incendio de COSMOS en 2019 y el incendio de Polkadot en 2020 son proyectos de cadena cruzada, y la ecología de ambos proyectos es una estructura de cadena múltiple. En la estructura multicadena, la red principal de los dos proyectos proporciona seguridad en última instancia, COSMOS es COSMOS HUB y Polkadot es la red principal de Polkadot.

Para las cadenas conectadas en la ecología Polkadot y la ecología COSMOS, todas necesitan confiar en la seguridad de la red principal, y la materialización de esta seguridad se refleja en la parte de retransmisión de la cadena y la red principal. En COSMOS es Zona, mientras que Polkadot es la cadena de retransmisión.

La función de la cadena de retransmisión de Polkadot y de la Zona es la misma. Ambos son una parte a prueba de tránsito y seguridad para la comunicación de cadena a cadena.

Lo primero que hay que decir es que la parte de retransmisión es la parte responsable de la transmisión de información. El modelo más simple es la puerta de enlace, que tiene principalmente la función de transmisión y traducción de información. Después de la actualización, es el nodo de retransmisión, el que realiza la información. proceso de comunicación Cuando esta parte tiene una vez que tenga su propio libro mayor y consenso, tendrá mayor seguridad. Puede convertirse en parte de la protección de otras cadenas.

La imagen muestra la estructura de la cadena de COSMOS

En COSMOS y Polkadot, el nivel de la parte de retransmisión es muy alto, porque todos los nodos de retransmisión son parte de los nodos de la red principal, y los datos sincronizados por todos los nodos son el libro mayor de la cadena. Los nodos de retransmisión también incluyen los nodos de la cadena inferior, es decir, los registros de la cadena inferior y la cadena de retransmisión también están sincronizados. El consenso de la cadena de relevos protege la seguridad del libro mayor de la cadena inferior, y la cadena inferior también participa en el proceso de consenso de la cadena de relevos.

La especificidad de la cadena lateral o capa2

La existencia del relé está en la estructura de cadena cruzada, que de hecho es una estructura de cadena múltiple, y en la estructura de la única red principal en la ecología de Ethereum, todas las demás cadenas se bifurcan Ethereum, o a través de un nodo Sincronizar Ethereum datos mientras utiliza la seguridad de datos de la red principal de Ethereum.

Este enfoque es común en las cadenas laterales.

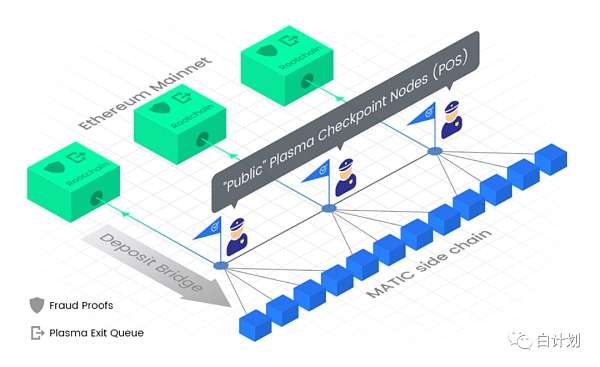

Esta estructura significa que el proceso de operación de transacción y contrato está en la cadena lateral, y la estructura de la transacción está en la cadena. Los datos resultantes son empaquetados por la red principal de Ethereum y se convierten en una prueba de seguridad.

En la introducción habitual de la cadena lateral, se presentará que la cadena lateral se basa en la red principal para brindar seguridad. Incluso si la cadena lateral en sí tiene un consenso, la cadena lateral en sí existirá cuando los datos de la red principal necesiten ser sincronizado, es decir, en la cadena lateral. La fuente de datos no es creíble, pero solo los datos empaquetados en el bloque Ethereum, o los datos coordinados por los nodos del Ethereum son creíbles.

La imagen muestra la estructura técnica de Matic, la solución de cadena lateral de Ethereum

Por ejemplo, cuando se ejecuta Defi en la cadena lateral, los datos de lectura de tokens ERC20 y el precio de los tokens en DEX se basan en los datos de la cadena Ethereum.

La cadena lateral es un tipo de capa 2, y las soluciones extensas de capa 2 requieren que la red principal brinde seguridad, es decir, proporcione confirmación de datos y genere pruebas en la cadena. Hay una lógica aquí de que la existencia de la capa 2 es la expansión de la red principal. Por lo tanto, si la red de capa 2 es una red independiente o si hay consenso no es el objetivo principal del diseño, porque muchas soluciones de capa 2 no tienen cadena, solo inteligencia. contratos

Por lo tanto, nuestro tema de hoy es la relación de protección entre la cadena y la cadena. Las soluciones de capa 2 que se han convertido en sus propias cadenas estarán todas en línea con el alcance de la discusión de hoy, porque todas necesitan la protección de seguridad de la cadena principal. red.

Sharding y otros diseños en capas en Ethereum

Además de otros diseños, la comprensión actual de la protección entre cadenas, de hecho, la estructura fragmentada de Ethereum 2.0 es muy obvia.

Desde un análisis estructural, la fragmentación es una manifestación de la estructura de la cadena principal y las subcadenas. En esta estructura, la cadena principal es responsable de la confirmación final, y la seguridad es, naturalmente, responsabilidad de la cadena principal.

En el futuro, cuando la cadena de balizas sea responsable de la confirmación de bloque de toda la red Ethereum, cada fragmento de Ethereum, es decir, una cadena dividida en áreas independientes, tendrá su propio pequeño libro de contabilidad, y luego a través de la comunicación entre cadenas fragmentadas. De esta manera, se forma un libro mayor, y luego el libro mayor es empaquetado por la cadena de balizas.

Aquí, la función de la cadena de fragmentos es calcular, almacenar y generar resultados, luego comunicarse con la cadena de balizas y finalmente sincronizar el libro mayor de la cadena de balizas.

Aunque Ethereum 2.0 ha cambiado su hoja de ruta ahora, Ethereum también está utilizando fragmentación de datos, que divide la estructura de los datos generados en partes independientes, que es similar a la fragmentación debajo de la cadena, excepto que no divide los nodos de la cadena. Para piezas individuales.

Este tipo de relación de protección de seguridad debe estar en capas, por lo que muchos diseños de cadenas utilizan esta idea como referencia.

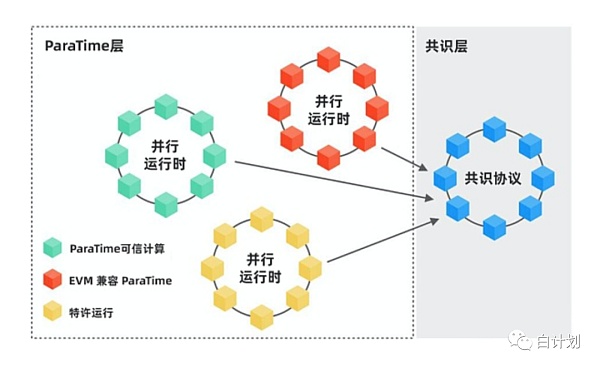

La imagen muestra la idea de diseño en capas de Oasis.

Por ejemplo, la capa de consenso se diseña por separado, de modo que la capa de consenso es responsable de la seguridad de toda la red, y esos cálculos se procesan por separado en la cadena fuera de la capa de consenso. Por ejemplo, en Oasis Network, el exterior de la La capa de consenso está diseñada como Paratime, es decir, cadenas de Paratime separadas, estas cadenas forman sus propios libros de contabilidad y los entregan a la capa de consenso, y la seguridad está protegida por la capa de consenso.

Para otro ejemplo, además de la capa de consenso de Phala, se diseña pRuntime, que es un nodo de cadena independiente que se ejecuta en el TEE, y también es un fragmento de cada cadena. La seguridad de sus datos también está protegida por los datos. eso es confirmado por la capa de consenso.

La tecnología de red de moneda encriptada es muy madura, porque se puede ver desde el diseño de la cadena a lo largo de los años que la comprensión de la solución por parte de la parte del proyecto es suficiente para crear una mejor infraestructura y aplicaciones, pero lo que vale la pena mejorar es que una cadena quiere al Éxito no está determinado por la tecnología, sino por el funcionamiento de la cadena.El funcionamiento de la cadena es difícil, y la parte del proyecto y los empresarios todavía están a tientas.

Tags:

El agregador DEX 1inch lanzó oficialmente el token de gobernanza 1INCH el 24 de diciembre. (Para obtener más información sobre 1 pulgada.

Alrededor de las 08:30 del 31 de diciembre de 2012, el precio de BTC volvió a alcanzar un nuevo máximo, alcanzando los 29300 USDT.Según los datos de Coingecko.

Jinse Finance informó que en la mañana del 26 de diciembre.

Después de varios años de desarrollo, el diseño de la red de criptomonedas se ha vuelto muy maduro.

El artículo es una contribución del análisis de blockchain de Niu Qi.

En este artículo, AC no define monedas estables como Basis como monedas estables algorítmicas, sino que elige usar Bond en su lugar. En el caso de garantizar la propiedad de los bienes originales.

Después de alcanzar un máximo histórico de $ 28,000 durante el fin de semana.