BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%El 20 de octubre, Gartner lanzó 9 tendencias tecnológicas estratégicas importantes que deben explorarse en 2021, entre las cuales se incluye de manera impresionante la Computación para mejorar la privacidad (Computación para mejorar la privacidad), convirtiéndose en un novato entre las tendencias tecnológicas estratégicas importantes anuales.

Gartner cree que la mitad de las grandes organizaciones empresariales utilizarán la informática con privacidad mejorada para procesar datos en entornos no confiables y casos de uso de análisis de datos de múltiples partes para 2025. Las organizaciones empresariales deben evaluar los requisitos para la transferencia de datos personales al comenzar a identificar candidatos a la informática con privacidad mejorada. , monetización de datos, análisis de fraude y otras actividades de procesamiento de datos para casos de uso de datos altamente confidenciales.

Como una tendencia tecnológica estratégica relativamente específica, la "informática privada" ha emergido gradualmente en el desarrollo y la exploración de vanguardia de la industria de la cadena de bloques. Entonces, ¿qué es exactamente la "informática privada"? ¿Qué papel puede desempeñar en la cadena de bloques y en la futura economía digital?

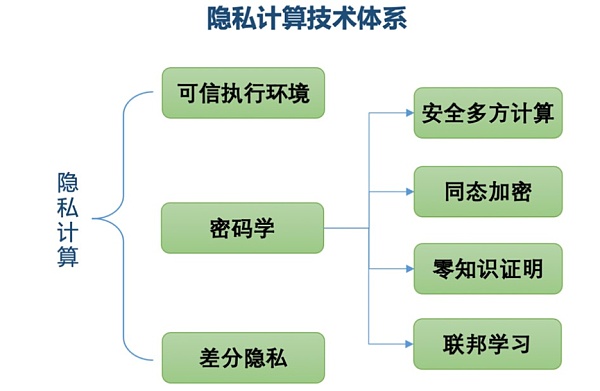

Según la definición de la Academia de Tecnología de la Información y las Comunicaciones de China, la informática privada se refiere a la tecnología de la información que analiza y calcula datos y puede verificar los resultados del cálculo bajo la premisa de garantizar que el proveedor de datos no divulgue datos confidenciales. en dos categorías: criptografía y hardware de confianza.

En términos sencillos, la computación de privacidad es una tecnología que protege la información privada sin afectar el uso de datos. En el proceso de "equilibrar la contradicción entre la seguridad de los datos y la realización del valor de los datos", las tecnologías criptográficas como la computación multipartita segura, el cifrado homomórfico y la prueba de conocimiento cero juegan un papel clave. La idea central es diseñar algoritmos de cifrado especiales y Protocolo, que admite el cálculo directo en datos cifrados (es decir, sin tocar el contenido de texto sin formato de los datos) para obtener los resultados de cálculo requeridos.

Jianing Yu de la Universidad de Huobi: NFT está a punto de desencadenar una oportunidad de diez años para la digitalización de activos: el 29 de marzo, Jianing Yu, presidente de la Universidad de Huobi, fue invitado a participar en la "Circunstancia·Posición | Innovación de aplicaciones ecológicas de Blockchain de New Power 2021 Summit" a "NFT está a punto de comenzar una década de digitalización de activos" y pronunció un discurso sobre el tema.

Yu Jianing cree que NFT (token no fungible) es un nuevo tipo de activo digital que se ejecuta en la red de tecnología blockchain. NFT es una "máquina de valor" que potencia todas las cosas y pronto desencadenará una oportunidad de diez años para la digitalización de activos. En el futuro, todo puede ser NFT. A corto plazo, se trata principalmente de realizar la propiedad virtual en línea representada por obras de arte para realizar la confirmación, circulación y transacción digital; a mediano plazo, los activos en el mundo real tradicional, como acciones futuras y capital privado A largo plazo, a través del sistema Oracle, etc., el proceso de realización de activos físicos desde activos en línea hasta activos en cadena generará valores de activos más ricos. [2021/3/29 19:26:42]

La informática de privacidad y Bitcoin son algo similares, ambos "sobre los hombros de gigantes", aunque el tiempo de nacimiento y desarrollo no es largo, pero los componentes técnicos clave, como las tecnologías criptográficas seguras de múltiples partes, como la informática, el cifrado homomórfico y Las pruebas de conocimiento cero se propusieron ya en las décadas de 1980 y 1990, por lo que la tecnología ha sido relativamente madura y ahora ha entrado en la etapa de aplicación práctica en varios campos.

Gartner enfatizó específicamente que a medida que maduran las regulaciones globales de protección de datos, los riesgos de privacidad y violación que enfrentan los directores de información en varias regiones son mayores que nunca. Bajo esta tendencia, a diferencia del control de seguridad de datos estáticos común, la "informática de privacidad" puede proteger los datos en uso al tiempo que garantiza la confidencialidad o la privacidad, por lo que la perspectiva es amplia:

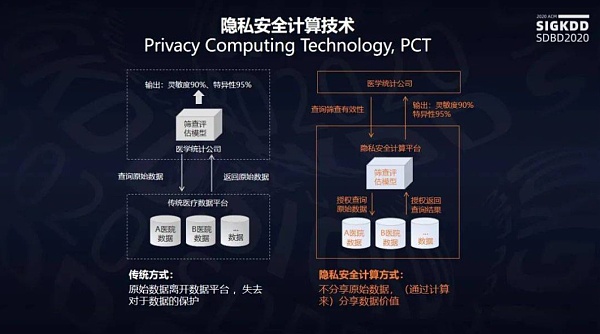

Con la ayuda de la tecnología de "informática privada", los datos pueden estar "disponibles pero no visibles". El propietario de los datos puede abrirlos de forma segura al mundo exterior, de modo que los datos "congelados" se conviertan en "aceite" de datos "que fluyen", liberando el valor de los datos.

"Bitcoin realmente se ha dado cuenta de la santidad de la propiedad personal desde un punto de vista técnico por primera vez", que también es la clave de la revolución de la moneda digital representada por Bitcoin, dando a todos la posibilidad de poseer sus propios "derechos financieros".

Galaxy Digital llevará a cabo operaciones de minería alojadas a través de Blockstream: según CoinDesk, Galaxy Digital dijo que su nueva operación de minería de bitcoin utilizará las instalaciones de Blockstream para implementar inicialmente máquinas de minería en los Estados Unidos y Canadá. Galaxy Digital Mining no dijo cuántos mineros se desplegaron en la instalación inicial, pero la compañía planea continuar expandiendo sus operaciones mineras. [2021/3/6 18:20:04]

De manera similar, con el desarrollo de Internet, especialmente el advenimiento de la era WEB 3.0, la urgencia del tema de los derechos de datos personales ha emergido gradualmente. Bajo la enorme cantidad de datos y los requisitos de protección correspondientes, la "informática privada" con protección segura y confiable de la información se ha convertido sin duda en una parte clave de la solución de la "nueva infraestructura" digital, como una solución al problema de la informática confiable en el caso de opacidad de datos La "informática de privacidad" ha jugado un papel importante en ayudar al movimiento de privatización de datos.

Sin embargo, la informática de privacidad tiene efectos limitados en la confirmación de la propiedad de los datos y la activación de los flujos de intercambio de datos, y es necesario introducir nuevas herramientas para desarrollar aún más sus funciones. Al mismo tiempo, la naturaleza distribuida de la cadena de bloques y el mecanismo Token integrado en ella pueden compensar las limitaciones de la "informática privada", y las dos son casi una combinación natural.

En la actualidad, existen algunos proyectos estrella de blockchain que se enfocan en la minería en esta área, como Phala Network, un protocolo de computación de privacidad muy conocido basado en tecnología blockchain y TEE en China, que aplica computación de privacidad a la cadena de bloques, lo que aumenta a un En cierta medida, no solo mejora la no manipulación y la verificabilidad de los resultados del cálculo de privacidad, sino que también aumenta la confidencialidad de los datos en la cadena de bloques. También se ha convertido en una de las principales direcciones de integración de tecnología.

Sun Lilin, el fundador y director ejecutivo de Matrix Element, definió una vez la naturaleza de la informática de privacidad: Al igual que blockchain, la informática de privacidad no es una tecnología única, por lo que si se utilizan blockchain y la informática de privacidad como tecnologías, puede ser difícil dejarlas. La informática de privacidad debe ser una parte importante de la infraestructura, o debe ser el portador de la infraestructura misma, y es inherentemente un negocio y un negocio orientado a la operación, en lugar de una "tecnología" separada.

En la actualidad, muchas soluciones de intercambio de datos combinadas con la tecnología de "informática de privacidad" han nacido en diversas industrias y se han aplicado en control de riesgos financieros, marketing de precisión, atención médica inteligente, reclamos de seguros y otros campos.

Al mismo tiempo, representada por DeFi, la cadena de bloques se encuentra actualmente en el proceso de integración y desarrollo gradual en industrias financieras y de otro tipo, y la protección de la privacidad bajo activos masivos se ha convertido naturalmente en una necesidad rígida: combinar las funciones de la cadena de bloques con la informática segura y privada. Combinado, podemos construir una mejor DeFi con escalabilidad y protección de la privacidad y, al mismo tiempo, podemos construir activos de datos emergentes, compartir e interactuar datos de manera segura y conveniente, y crear una economía de datos confiable y responsable.

En la actualidad, también hay algunos proyectos estrella de blockchain que se centran en la minería de la informática de privacidad, como PlatON, una cadena pública de informática de privacidad muy conocida en China, Phala Network, un protocolo de informática de privacidad basado en tecnología blockchain y TEE, y Oasis. , que ha lanzado recientemente su mainnet.

Aún tomando Phala Network como ejemplo, primero obliga a los usuarios a tener el 100% de propiedad de los datos personales de la capa de protocolo y utiliza la naturaleza distribuida de blockchain para permitir que todas las personas u organizaciones accedan libremente a Phala Network, que se activa mediante la introducción de Token. medios de comunicación Toda la red hace que sea un mercado libre que se puede comercializar y fluir.

Y toda la red de Phala es un servicio informático de privacidad sin permiso. Esto evita, por un lado, el defecto de que el esquema de cómputo TEE no esté disponible y, por otro lado, también evita que cuando los gigantes del hardware como Intel hacen el mal, la red permanezca segura, porque los nodos que componen todo el La red Phala está dispersa por todo el mundo y puede entrar y salir gratis.

Al mismo tiempo, Phala es una red descentralizada, y los contratos inteligentes garantizan que el programa en ejecución no sea confiable. Esto también significa que ninguna institución u organización centralizada puede controlar los datos de los usuarios. Además, también resuelve el problema de hacer coincidir la escala de datos con los requisitos informáticos de confianza: es decir, cuántos datos se generan y cuánta demanda informática existe.

Es decir, el protocolo Phala, que adopta el esquema informático blockchain + privacidad, está tratando de lograr, hasta cierto punto, permitir que los usuarios comunes realmente sean dueños de sus propios "derechos de datos personales": recuperar el control de los gigantes del monopolio y devolver la propiedad a propietario de datos

Desde este punto de vista, es necesario que volvamos a examinar los posibles usos de blockchain y blockchain sobre la base de la tecnología de computación de privacidad superpuesta. La combinación de computación de privacidad y blockchain satisface necesidades comerciales más complejas y cambiantes. Especialmente para varios escenarios de almacenamiento/certificación/intercambio/transacciones de datos, realizando la transformación de la Internet de la Información a la Internet del Valor.

Desde principios de este año, ya sea la continua "acumulación de monedas" a gran escala de Grayscale o el soporte emergente de Square y PayPal para pagos en moneda digital, el diseño de "perfil alto" o la entrada de estas instituciones extranjeras ha hecho que las industrias de Bitcoin y blockchain bienvenido Ha llegado un momento de gloria sin precedentes.

De hecho, en los últimos años, los gigantes tecnológicos extranjeros han estado implementando la industria informática de privacidad. En abril de 2019, dos nuevas solicitudes de patente emitidas por Microsoft indicaron que está utilizando Trusted Execution Environment (TEE) en sus productos blockchain.En agosto, Google también anunció el lanzamiento de una nueva biblioteca de código abierto de computación segura multipartita (MPC). para colaborar en los datos de manera privada y segura.

Por otro lado, en China, las instituciones financieras y los gigantes tecnológicos son relativamente "discretos" en el nivel de "moneda". Las pocas divulgaciones de información se concentran principalmente en la investigación y el desarrollo de tecnología, especialmente en el nivel de aplicación, y están comprometidas con rompiendo el cuello de botella de las aplicaciones confiables y a gran escala.Entre ellos, la tecnología informática de privacidad es también una de las direcciones principales para abordar las dificultades en China.

Ant Financial, Tencent Cloud y Baidu lanzaron sus propios productos de computación segura (MPC) de múltiples partes en 2019, y compañías como Alibaba, WeBank y JD.com también obtuvieron ciertas ventajas en sus respectivos campos técnicos.

La red de prueba (nombre en clave: Vendetta) de la tercera fase de Phala (POC-3) también se lanzó oficialmente el 15 de noviembre, lo que permite oficialmente el registro gratuito de nodos informáticos privados, y cualquier dispositivo integrado con funciones SGX puede ejecutar el cliente POC-3. terminal se une a la red Phala, que es la columna vertebral de la exploración doméstica en la dirección de la "informática privada".

Al mismo tiempo, mi país siempre ha otorgado gran importancia a la privacidad de los datos a nivel legal. Ya en noviembre de 2016, la "Ley de seguridad de la red de la República Popular China" enfatizó la importancia de la privacidad de los datos. En 2019, la Administración del Ciberespacio de China publicó las "Medidas de gestión de seguridad de datos (borrador para comentarios)". En julio de este año, la 20ª reunión del Comité Permanente de la 13ª Asamblea Popular Nacional anunció la "Ley de Seguridad de Datos de la República Popular China (Proyecto)", que mejoró aún más las disposiciones legales sobre privacidad de datos en mi país.

La gente siempre está acostumbrada a sobrestimar el desarrollo de una tecnología dentro de dos años, pero subestimando su posible impacto revolucionario en los próximos diez años. Cuando la marea de la era de los datos del futuro está en pleno apogeo, cómo convertir grandes elementos de datos en activos manejables puede ser la dirección más explosiva para la tecnología informática de privacidad.

¿Ha prestado atención a la información relacionada con la Web 3.0 y la informática de privacidad, y cómo ve su desarrollo futuro? Bienvenido al área de mensajes para escribir sus opiniones.

Tags:

El 4 de diciembre, el protocolo de préstamos descentralizados Aave anunció en su blog oficial que se lanzó la red principal Aave V2. La versión V2 ha agregado una variedad de funciones nuevas.

El nombre Grayscale Investment debe ser conocido por todos en el círculo de divisas ahora. El creciente número de activos encriptados bajo administración respalda la confianza de los inversores.

El primer caso nacional de MLM PlusToken empaquetado con tecnología blockchain y que utiliza moneda digital como medio comercial ha dado paso a la sentencia final.El 26 de noviembre.

El 20 de octubre, Gartner lanzó 9 tendencias tecnológicas estratégicas importantes que deben explorarse en 2021.

En primer lugar, en base a la investigación a largo plazo de la ecología de Polkadot realizada por Delin Capital.

¿Alguna vez te has preguntado quién posee todos los bitcoins?Las direcciones de Bitcoin están disponibles públicamente, pero es difícil saber quién es el propietario de la billetera. Afortunadamente.

Recientemente, API3, el proyecto de la máquina del oráculo, tomó a ChainLink como el rival número uno y mató a todas las partes.Después de anunciar que recibió inversiones de Pantera Capital, Plaeholder, Accomplice.